远程回家,最安全的方案是用虚拟专用网络连接回来,不要把一切内网服务暴露在公网上。一是法律政策不允许,二是存在安全隐患。RouterOS支持多种虚拟专用网络,且正版RouterOS自带DDNS,即使无法使用自带的DDNS,也可以用脚本使用cloudflare的DDNS服务。这样为远程回家提供了更多的选择。PPTP这种非常老的VPN就不考虑了。

L2TP/IPsec

首先,搭建L2TP/IPsec需要你的RouterOS拥有公网IPv4。RouterOS的L2TP/IPsec不支公网IPv6访问。

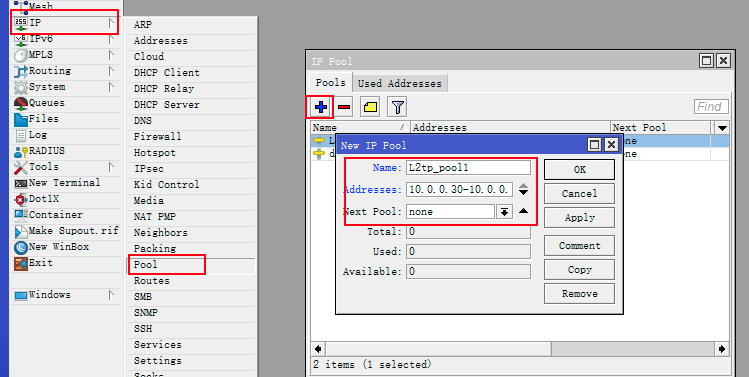

创建新地址池

IP——Pool—— +

Name:L2tp_pool1(名字可随便起)

Address:10.0.0.30-10.0.0.40(可根据自己的IP地址随意指定,不要和其他服务的IP地址冲突,例如DHCP)

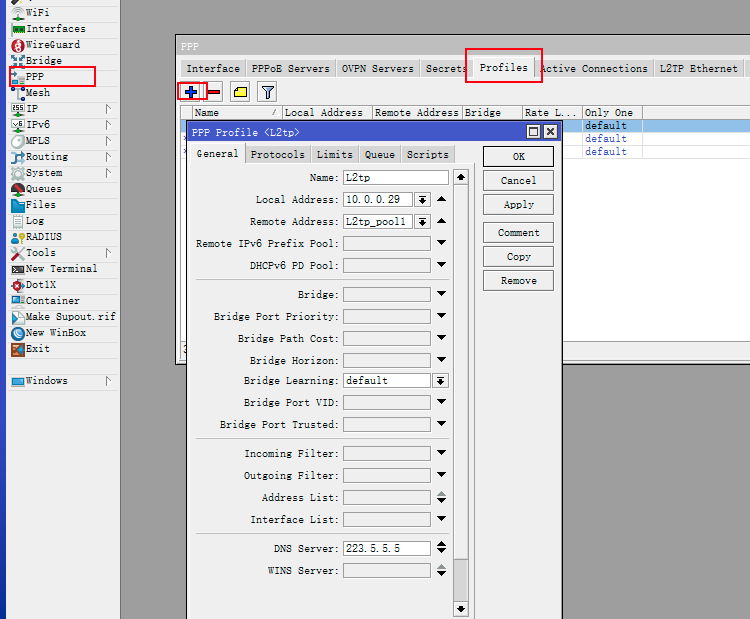

配置PPP

PPP——Profiles——+

Name: L2tp(名字可随便起)

Local Address: 10.0.0.29(L2tp服务器的网关地址,不要和其他地址池冲突)

Remote Address: 选择之前创建的地址池 L2tp_pool1

DNS Server:输入DNS服务器,这里选择的是阿里的DNS

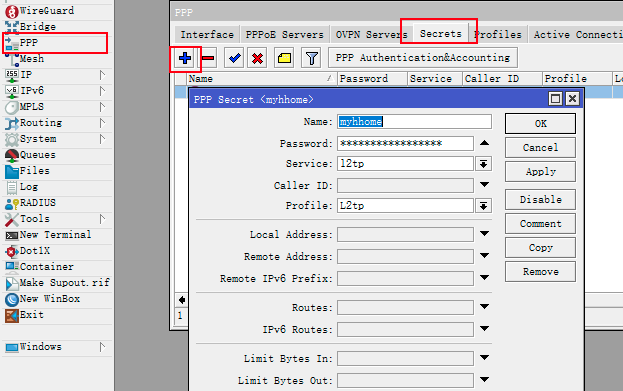

添加用户

PPP——Secrets——+

Name: myhome(可自定)

Password:设置用户密码

Service: l2tp

Profile:L2tp(即上一步配置PPP时的名称)

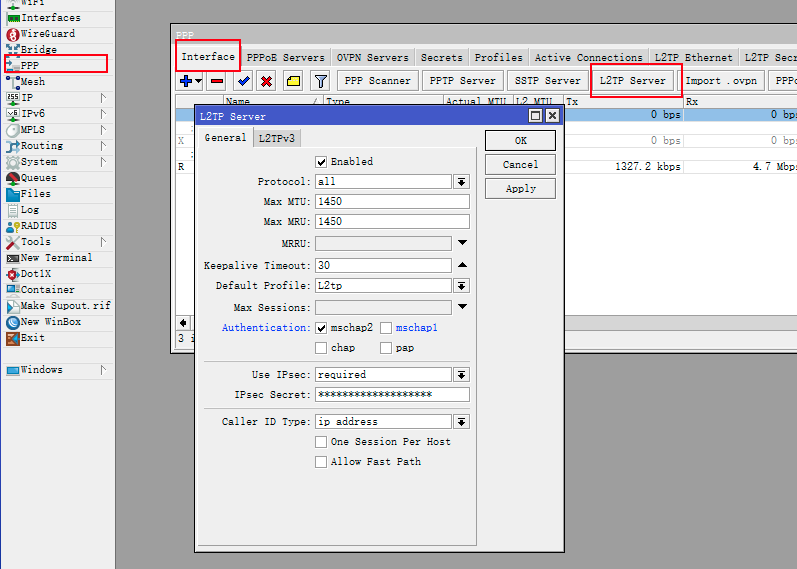

配置 IPsec

PPP——Interface——L2TP Server

勾选 Enabled

Default Profile:L2tp(即配置PPP时的名称)

Use IPsec: require

IPsec Secret: 输入IPsec密钥,可自定义。

Authentication:这里推荐仅勾选 mschap2以提高安全性

配置防火墙

L2TP/IPsec 使用 UDP 端口 500、1701、4500 以及 IPsec 协议(ESP 和 AH)。确保防火墙允许这些流量通过。所以防火墙中要添加三条规则。

第一条:

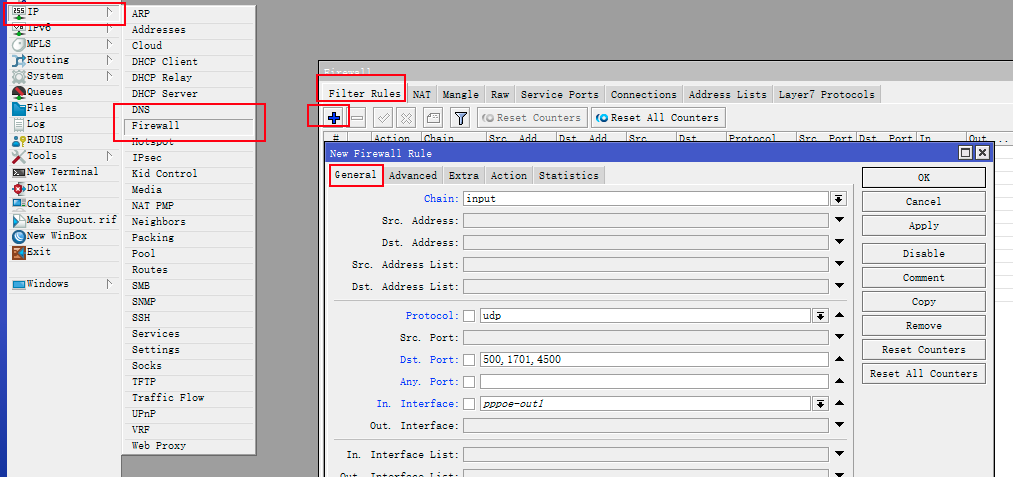

IP——Firewall——Filter Rules——+

General中

Chain: input

Protocol: udp

Dst. Port: 500,1701,4500

In. Interface: pppoe-out1

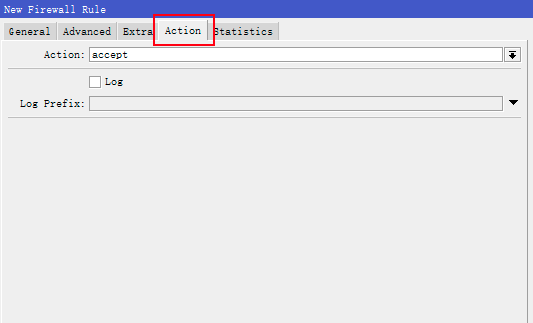

Action: accept

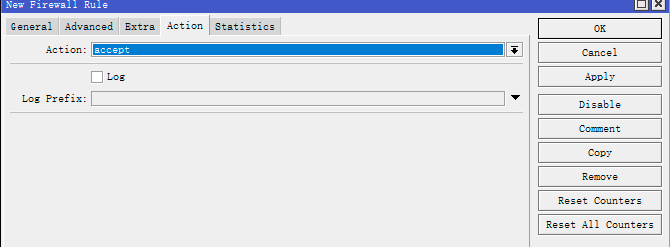

第二条和第三条

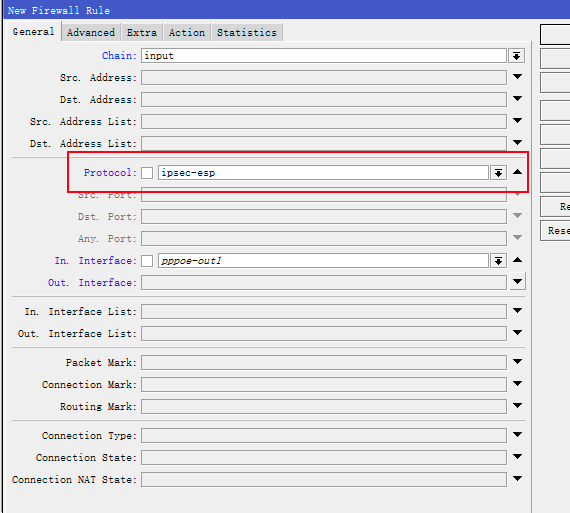

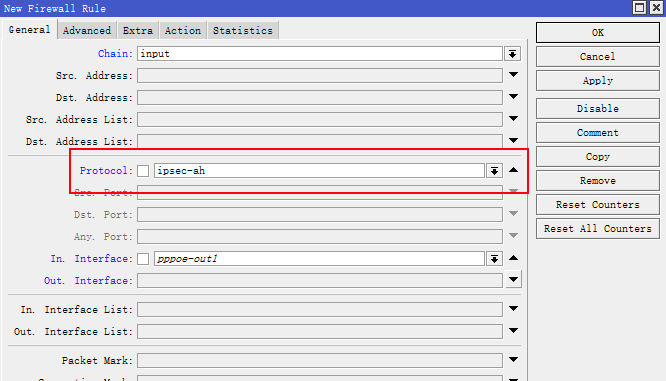

IP——Firewall——Filter Rules——+

Chain: input

Protocol: 第二条和第三条分别选择 ipsec-esp(50) 和 ipsec-ah(51)

In. Interface: pppoe-out1

Action: accept

配置完成。

WireGuard

(待续)

IPSec IKEv2

(待续)